La Oficina de Seguridad del Internatua (OSI), dependiente del Instituto Nacional de Ciberseguridad, ha alertado de una campaña de phishing 1 El phishing es una técnica de ingeniería social que consiste en el envío de correos electrónicos que suplantan la identidad de compañías u organismos públicos y solicitan información personal y bancaria al usuario. que suplanta a la Policía Nacional y hace creer a los afectados que se trata de una citación judicial, con la finalidad de infectar el equipo de las víctimas.

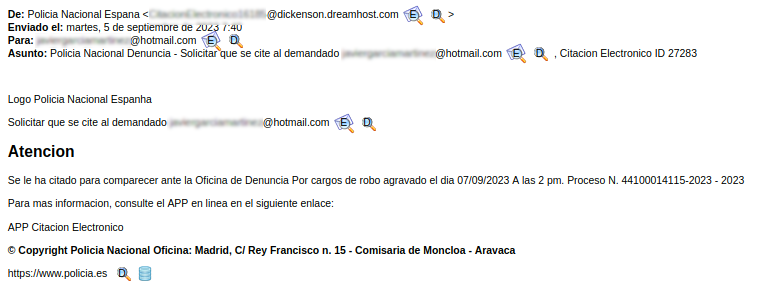

Los usuarios reciben un correo electrónico con el siguiente asunto Policia Nacional Denuncia – Solicitar que se cite al demandado xxxxxxx , Citacion Electronico ID xxxx, aunque no se descartan otros similares. El remitente se identifica como Policía Nacional, aunque un vistazo al dominio 2Un nombre de dominio es una dirección única para un sitio web. Suele estar formado por el nombre del sitio web y la extensión de dominio. Como ejemplo: nombre de sitio web tuperiodico; Extensión del dominio: .soy. de la dirección de correo revela que no se trata de ninguno relacionado con las Fuerzas y Cuerpos de Seguridad del Estado (FYCSE).

En el contenido del correo se insta a las víctimas a acceder a un enlace para descargar un archivo que contiene más información acerca de la supuesta citación y, para forzarles a actuar con urgencia y sin contrastar la veracidad del correo, se indican que el día y hora son muy próximos a la fecha actual.

Si el usuario sigue los pasos del mensaje y accede al enlace, se le redirigirá a una web que descargará en su equipo un archivo comprimido tipo .zip. En su interior se encuentran a su vez otros dos archivos: un .txt y .hta. Este último es un archivo ejecutable3Un archivo ejecutable es un archivo que tiene comandos en su interior para ejecutar instrucciones en un ordenador. En sistemas Windows, suele tener la extensión .exe (de executable). En sistemas Linux, la extensión .sh (de shell) que, si se ejecuta, libera un código malicioso de tipo troyano4 El código troyano toma su nombre de la mítica estrategia de Ulises para introducirse en la ciudad de Troya, simulando ser una ofrenda. El paralelismo se produce porque el programa simula ser inocuo o benigno. que infecta el equipo del usuario, comprometiendo su seguridad.

La OSI recomienda a los usuarios que hayan podido recibir este mensaje que lo borren de su bandeja de entrada directamente, además de marcarlo como spam 5Correo no deseado. El término spam proviene de un producto cárnico enlatado de los Estados Unidos que se popularizó en la Segunda Guerra Mundial (este tipo de producto fue my consumido en el frente, debido a su bajo coste y alto valor calórico y protéico. Alimentó a los soldados soviéticos y británicos) y del que el grupo británico Monthy Python realizó un número de humor en el que incluía SPAM en todos los platos. En caso de haber descargado los archivos del enlace, pero si no se han ejecutado, basta con eliminarlos tanto de la carpeta de descargas como de la papelera de reciclaje.

En caso de que sospechen que su equipo ha sido infectado, es recomendable hacer un análisis completo del sistema con el antivirus, o incluso restablecer los valores de fábrica del dispositivo. Además, la OSI también aconseja presentar una denuncia ante las FYCSE aportando toda la información disponible de la que se disponga.

Notas al pie

- 1El phishing es una técnica de ingeniería social que consiste en el envío de correos electrónicos que suplantan la identidad de compañías u organismos públicos y solicitan información personal y bancaria al usuario.

- 2Un nombre de dominio es una dirección única para un sitio web. Suele estar formado por el nombre del sitio web y la extensión de dominio. Como ejemplo: nombre de sitio web tuperiodico; Extensión del dominio: .soy.

- 3Un archivo ejecutable es un archivo que tiene comandos en su interior para ejecutar instrucciones en un ordenador. En sistemas Windows, suele tener la extensión .exe (de executable). En sistemas Linux, la extensión .sh (de shell)

- 4El código troyano toma su nombre de la mítica estrategia de Ulises para introducirse en la ciudad de Troya, simulando ser una ofrenda. El paralelismo se produce porque el programa simula ser inocuo o benigno.

- 5Correo no deseado. El término spam proviene de un producto cárnico enlatado de los Estados Unidos que se popularizó en la Segunda Guerra Mundial (este tipo de producto fue my consumido en el frente, debido a su bajo coste y alto valor calórico y protéico. Alimentó a los soldados soviéticos y británicos) y del que el grupo británico Monthy Python realizó un número de humor en el que incluía SPAM en todos los platos.

![[Última hora] España retira la embajadora en Argentina tras la ausencia de disculpas de Milei](https://tuperiodico.soy/wp-content/uploads/fotonoticia_20240521131914_1290-360x180.webp)